RU | 'Command & Control - level 2' from root-me.org

Сегодня хочу разобрать интересное задание, и выглядит оно вот так:

Поздравляем Бертье, благодаря вашей помощи компьютер был идентифицирован. Вы запросили дамп памяти, но перед началом анализа хотели посмотреть на логи антивируса. К сожалению, вы забыли записать имя хоста рабочей станции. Но раз у вас есть дамп памяти, то вы сможете его восстановить! Флаг проверки - это имя хоста рабочей станции.

Главное обратить внимание на то, что от нас требуют, ибо нам нужно найти именно имя хоста, а не имя пользователя.

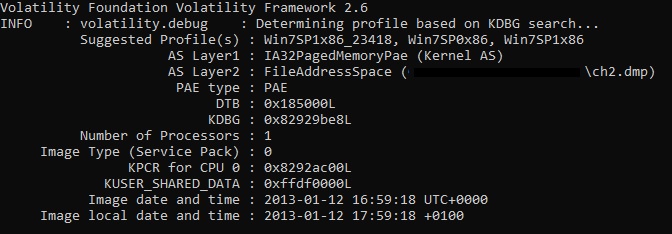

Для этой задачи нам понадобится инструмент volatility. Распаковываем архив, открываем cmd и первым нашим шагом будет получение информации о дампе, а точнее о его профиле(тип системы). Если обратиться к официальной документации, то при анализе дампа нужно учесть следующее:

Volatility необходимо знать, из какой системы получен дамп памяти, чтобы знать, какие структуры данных, алгоритмы и символы использовать.

Открываем cmd и пишем:

Получаем 3 подходящих профиля под этот дамп и выбираем любой. В моем случае это будет Win7SP0x86.

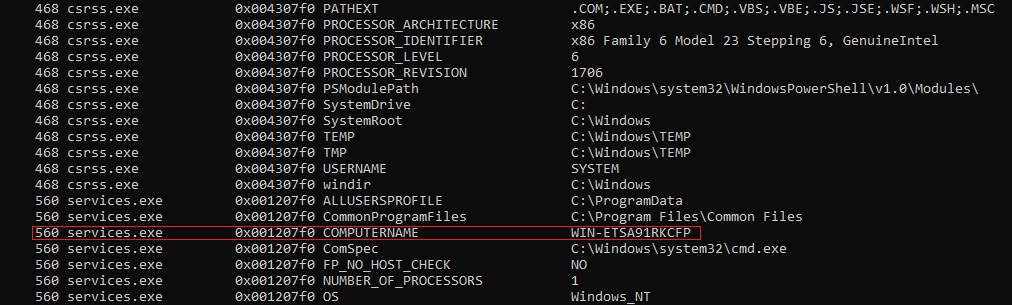

Далее, кратчайший путь до извлечения имени компьютера - это использование команды envars, опять же выдержка из оф. документации:

Для отображения переменных окружения процесса используйте плагин envars. Обычно он показывает количество установленных процессоров и аппаратную архитектуру, текущий каталог процесса, временный каталог, имя сессии, имя компьютера, имя пользователя и другие интересные артефакты.

Вводим:

volatility -f “путь/имя дампа” –profile=Win7SP1x86 envars

Чуть пролистываем и ищем переменную с именем COMPUTERNAME:

- 15 очков